Membutuhkan tunnel untuk melakukan pengaksesan antar site menggunakan IP Private? Anda dapat mempertimbangkan strongswan sebagai salah satu solusinya. Dengan strongswan anda dapat membuat Virtual Private Network (VPN) yang berbasis Ipsec dengan sifat opensource, multi platform, dan memiliki fitur lengkap yang bisa diimplementasikan di sistem operasi Linux, FreeBSd, OS X, Windows, Android dan iOS.

Pada kali ini penulis akan membahas konfigurasi pada VPN site to Site menggunakan Strongswan pada Centos 7 dengan autentikasi Pre-Shared Key (PSK)

| Site 1 | Site 2 | |

| IP Public | 103.89.3.91 | 103.150.90.224 |

| IP Private | 192.168.10.4 | 192.168.80.19 |

| Subnet | 192.168.10.0 | 192.168.80.0 |

Persiapan :

- Server yang terinstall OS Centos 7

Penyelesaian :

Langkah 1 – Instalasi Strongswan

Sebelum langkah instalasi strongswan silakan anda dapat membuka port udp 500 dan port udp 4500 pada masing-masing instance yang digunakan.

Selanjutnya silakan dapat melakukan login pada instance menggunakan instance root dan melakukan update

$ sudo yum update –y

Install repository dan service strongswan

$ sudo yum install epel-release –y

$ yum install strongswan –yLakukan konfigurasi kernel

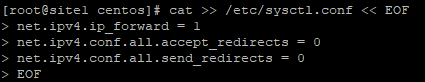

$ cat >> /etc/sysctl.conf << EOF

>net.ipv4.ip_forward = 1

>net.ipv4.conf.all.accept_redirects = 0

>net.ipv4.conf.all.send_redirects = 0

>EOF

Lakukan langkah-langkah diatas pada kedua site.

Langkah 2 – Konfigurasi Strongswan

Konfigurasi dilakukan pada masing-masing site. Pada kali ini kita akan melakukan konfigurasi site pertama.

Site Pertama:

Masuk ke file ipsec.conf

$ sudo nano /etc/strongswan/ipsec.confTambahkan baris command berikut

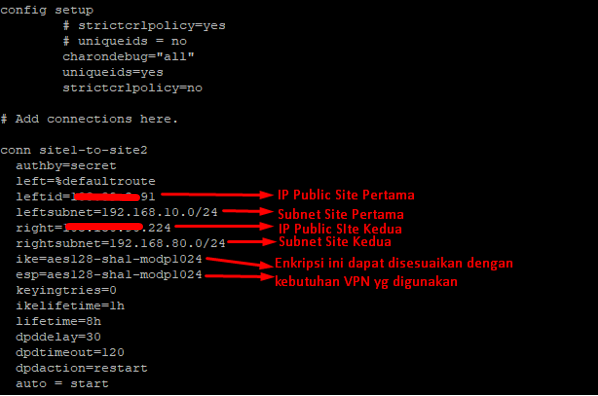

config setup

charondebug="all"

uniqueids=yes

strictcrlpolicy=no

conn site1-to-site2

authby=secret

left=%defaultroute

leftid=(IP Public Site Pertama)

leftsubnet=(Subnet Site Pertama)

right=(IP Public Site Kedua)

rightsubnet=(Subnet Site Kedua)

ike=aes128-sha1-modp1024

esp=aes128-sha1-modp1024

keyingtries=0

ikelifetime=1h

lifetime=8h

dpddelay=30

dpdtimeout=120

dpdaction=restart

auto = start

Lakukan konfigurasi VPN Gateway pada site pertama

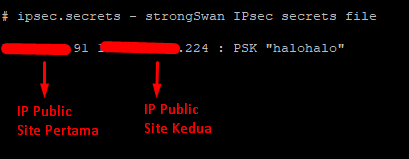

$ sudo nano /etc/strongswan/ipsec.secretsPenulisan dapat ditulis sebagai berikut

IP Public Source IP Public Destination: Type of encryption “preshared key”

Lakukan start service strongswan

$ sudo systemctl enable strongswan

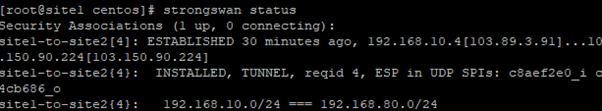

$ sudo systemctl start strongswanSilakan anda dapat melakukan pengecekan status strongswan apabila berhasil terhubung maka akan menampilkan informasi sebagai berikut

$ sudo strongswan status

Selanjutnya kita akan melakukan konfigurasi site kedua

Site Kedua:

Masuk ke file ipsec.conf

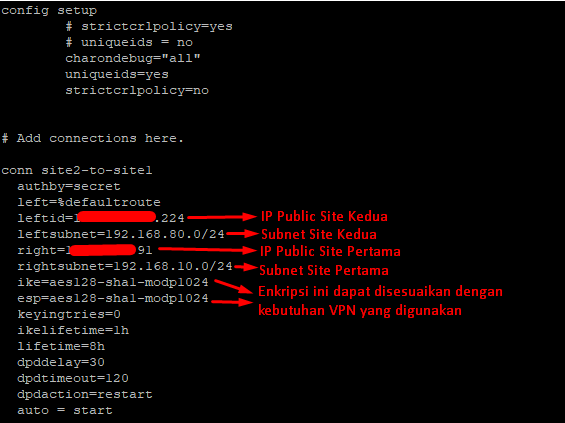

$ sudo nano /etc/strongswan/ipsec.confTambahkan baris command berikut

config setup

charondebug="all"

uniqueids=yes

strictcrlpolicy=no

conn site2-to-site1

authby=secret

left=%defaultroute

leftid=(IP Public Site Kedua)

leftsubnet=(Subnet Site Kedua)

right=(IP Public Site Pertama)

rightsubnet=(Subnet Site Pertama)

ike=aes128-sha1-modp1024

esp=aes128-sha1-modp1024

keyingtries=0

ikelifetime=1h

lifetime=8h

dpddelay=30

dpdtimeout=120

dpdaction=restart

auto = start

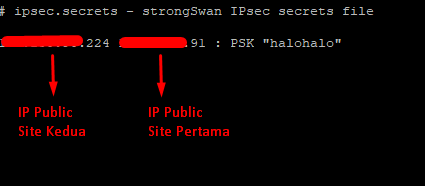

Lakukan konfigurasi VPN Gateway pada site kedua

$ sudo nano /etc/strongswan/ipsec.secretsPenulisan dapat ditulis sebagai berikut

IP Public Source IP Public Destination: Type of encryption “preshared key”

Lakukan start service strongswan

$ sudo systemctl enable strongswan

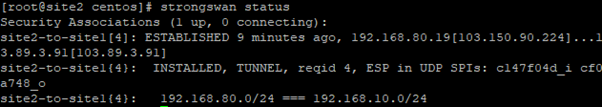

$ sudo systemctl start strongswanSilakan anda dapat melakukan pengecekan status strongswan apabila berhasil terhubung maka akan menampilkan informasi sebagai berikut

$ sudo strongswan status

Langkah 3 – Tes Komunikasi Antar Server

Apabila konfigurasi telah berhasil kita bisa melakukan tes komunikasi antar server.

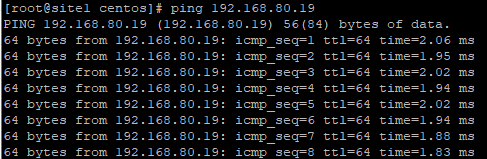

Site 1 ke Site 2

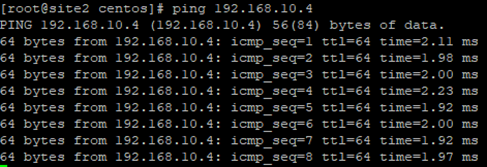

Site 2 ke Site 1

I Hear and I Forget

Confucius

I See and I Remember

I Do and I Understand